Иллюстрация Jonathan Leitschuh

В приложении Zoom для macOS обнаружили дыру. При посещении любого сайта с интегрированным вредоносным кодом вас могут добавить в видеоконференцию и включить камеру без вашего ведома.

Уязвимость использует функцию автоматической активации приложения и присоединения к встрече, когда вы нажимаете на полученную пригласительную ссылку. Даже если вы раньше пользовались приложением Zoom и удалили, то на вашем компьютере сохранился локальный веб-сервер, который дистанционно восстанавливает работу приложения после удаления.

По словам исследователя Джонатана Лайтшу, Zoom обещал устранить уязвимость в течение 90 дней, но выпустил патч, который полностью проблему не решает, а только лишает злоумышленника возможности включить видеокамеру пользователя, но эта заплатка продержалась недолго. Возможность присоединить посетителя вредоносного сайта к вызову сохранялась.

Уязвимость также влияет на клиентов Ringcentral, который использует Zoom для своего сервиса веб-конференций.

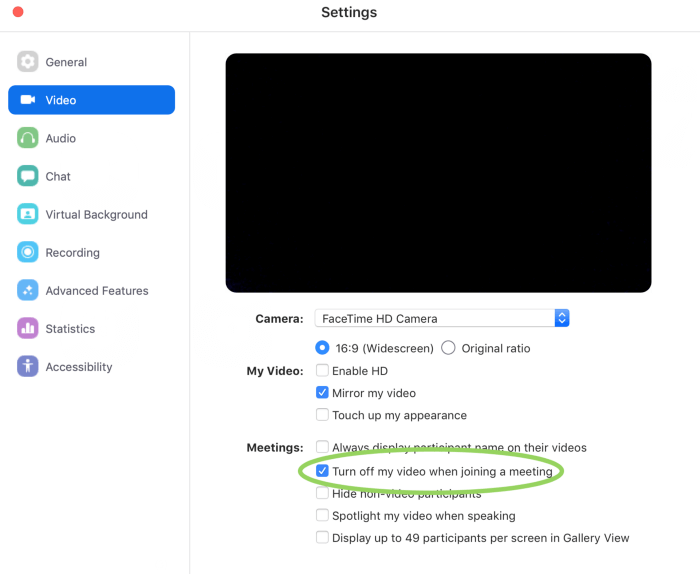

Джонатан Лайтшу рекомендует всем выключить автоматическую активацию камеры в настройках приложения Zoom (см. картинку выше). Можно также выключить веб-сервер и удалить его файлы. История уязвимости и подробные рекомендации здесь (англ.).

9 июля Zoom заявил об обновлении, которое удаляет скрытый веб-сервер. Apple также выпустил незаметное обновление для macOS, избавляющее пользователей от установленного ранее сервера.

Подписывайтесь на наш Дзен или Телеграм (@vcs_su), выбираем для вас все самое интересное из мира видеосвязи и коммуникаций!