Изображение Owllabs

Изображение Owllabs

Специалисты по безопасности из Modzero получили информацию о зарегистрированных камерах Meeting Owl, данные об их владельцах и доступ к скриншотам с цифровой доски. Устройство также открывало доступ к сети владельца. Защиту пинкодом можно было обойти как минимум четырьмя разными способами.

Обнаружили уязвимости в популярной камере и сообщили о них разработчикам в январе. Ответ получили только через месяц и после обращения в американское Агентство по кибербезопасности. Еще через месяц разработчики показали дорожную карту по устранению уязвимостей. По состоянию на конец мая некоторые угрозы еще сохранялись. Окончательно решить проблему и сообщить о результатах OwlLabs обещали к концу июня и 23 числа опубликовали обновление, где утверждают, что теперь все хорошо.

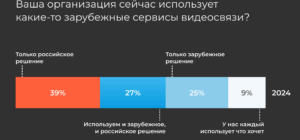

Найденные «злоумышленниками» владельцы камеры-совы Meeting Owl на карте мира↓.

Изображение Modzero

Изображение Modzero

Owl labs закрыла все уязвимости в своих камерах спустя полгода после их обнаружения. Авторы rAVe[Pubs] попытались разобраться в принципе работы найденных эксплойтов. Три из пяти уязвимостей, попавших в список CVE, относятся к работе Bluetooth.

Что не так с Bluetooth? В совах использовался метод аутентификации Bluetooth только на стороне клиента. Подключиться к камере мог любой человек, находящийся в пределах досягаемости Bluetooth и установивший себе клиентское приложение на телефон. При этом функционал Bluetooth на самой камере отключить нельзя.

Дальше в дело идут Wi-Fi и бэкдор. Злоумышленник может выяснить пароль устройства по умолчанию, используя информацию, передаваемую по Bluetooth. Пароль передается в зашифрованном виде, но легко вскрывается из-за используемого компанией алгоритма шифрования. С помощью пароля злоумышленник может управлять Wi-Fi, а обнаруженный бэкдор позволяет использовать камеру в качестве точки доступа и перехватывать весь сетевой трафик.

А если злоумышленник физически далеко? Разработчики разместили онлайн-базу данных с информацией о местоположении конечных пользователей, получить доступ к которой можно просто введя серийный номер устройства. Этим и воспользовались специалисты по безопасности из Modzero. Они написали программу, которая перебирала все возможные серийные номера и прогоняла их через базу данных. Сервер в ответ присылал личные данные, включая информацию о местоположении.

rAVe[Pubs] пишет, что скорость реакции разработчиков на такие серьезные уязвимости была крайне низкой. Автор также отмечает, что проблемы с Bluetooth не единичны, в AV-отрасли протокол часто применяется для удаленного управления устройствами.

Следите за нашими новостями в Телеграм и Яндекс.Дзен